Prévisions 2024 : La Cybersécurité à l’ère de l’IA

- 9 janvier 2024

- Envoyé par : Youtell

- Catégories: Actualités, Cybersécurité

Cybersécurité et IA

La cybersécurité est un domaine en constante évolution, avec de nouveaux défis qui apparaissent chaque jour. Alors que nous avançons vers 2024, il est crucial de se pencher sur les tendances potentielles qui pourraient façonner le paysage de la cybersécurité. Dans cet article, nous allons explorer les principales tendances de la cybersécurité pour 2024, en mettant l’accent sur le rôle croissant de l’intelligence artificielle (IA) dans ce domaine.

- Cybersécurité et IA

- 1. L'évolution des cybermenaces

- 2. L'Importance Critique de la Sécurisation de l'Internet des Objets (IoT) en 2024

- 3. L'Essence Vitale de la Formation en Cybersécurité dans le Paysage de 2024

- 4. Conformité et Réglementations

- 5. L'Avènement des Infostealers : Une Menace Croissante dans le Monde de la Cybersécurité

- 6. Expansion de la Surface d'Attaque en 2024 : Défis et Implications pour la Cybersécurité

- 7. Le Passage au Zero Trust : une réponse stratégique aux défis de sécurité de 2024

- YOUTELL : Leader en Cybersécurité

- Conclusion

1. L’évolution des cybermenaces

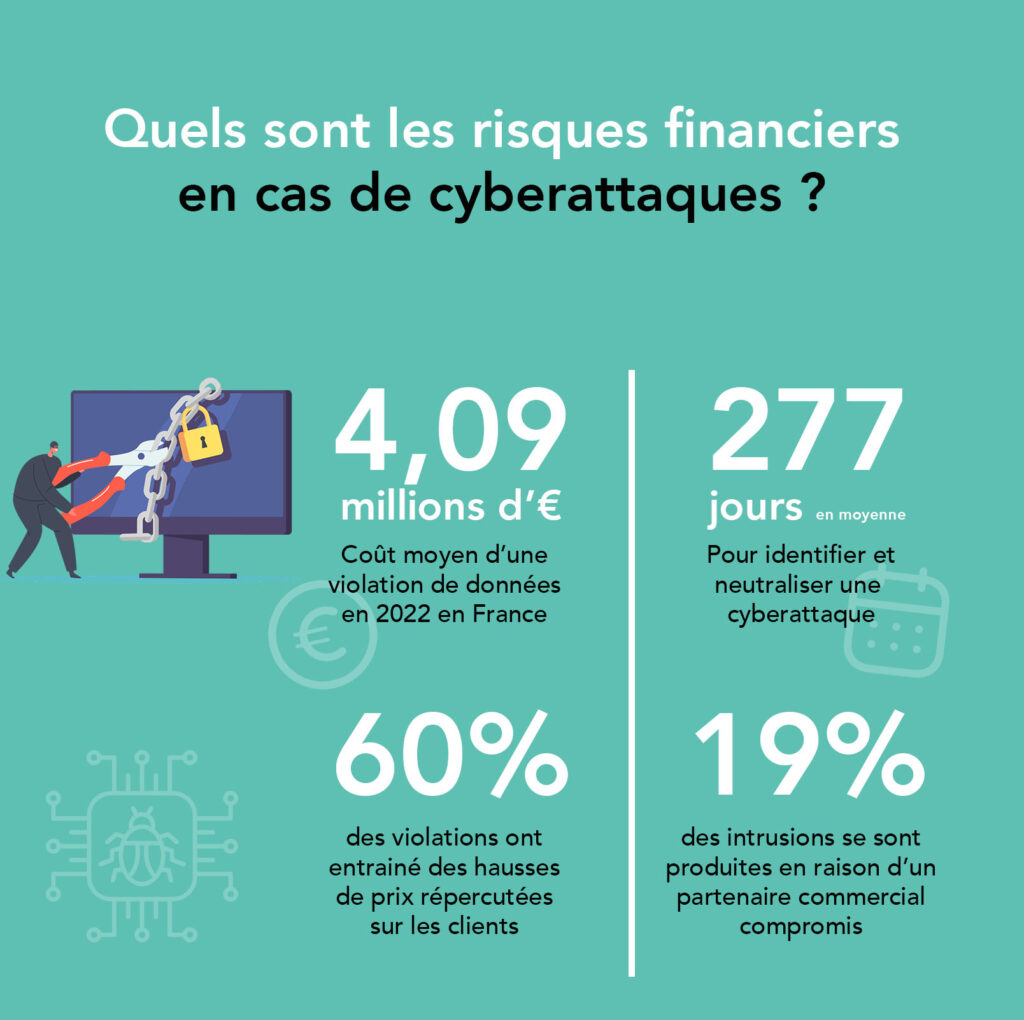

1.1 Les Cyberattaques en 2024 : Sophistication et ciblage accru

En 2024, le paysage des menaces numériques connaît une évolution alarmante, avec des cyberattaques de plus en plus sophistiquées et ciblées, reflétant l’avancée continue des technologies et des méthodes d’attaque. Cette tendance représente un défi majeur pour la sécurité informatique des entreprises et des organisations à travers le monde.

Ransomwares : Une Menace Évolutive et Plus Destructrice :

Les ransomwares, une forme d’attaque déjà redoutée pour sa capacité à chiffrer les données et exiger une rançon pour leur déblocage, gagnent en sophistication. En 2024, ils ne se contentent plus de paralyser les systèmes de manière aléatoire ; ils sont désormais conçus pour cibler des systèmes spécifiques au sein des entreprises, causant des dommages plus importants et des perturbations critiques. Ces attaques ciblées visent souvent les infrastructures essentielles, les bases de données clients, les systèmes financiers, ou même les technologies opérationnelles, maximisant ainsi leur impact destructeur.

Phishing Assisté par IA : Une Fausse Authentification Plus Convaincante.

Parallèlement, les attaques de phishing (hameçonnage) subissent également une transformation significative grâce à l’intégration de l’intelligence artificielle (IA). Les cybercriminels utilisent l’IA pour générer des messages de phishing hautement personnalisés et convaincants, rendant la détection par les utilisateurs et les systèmes de sécurité traditionnels beaucoup plus difficile. Ces messages peuvent imiter avec une précision inquiétante la communication de sources fiables, augmentant considérablement le risque de tromperie. L’IA permet par ailleurs un ciblage plus efficace, identifiant les victimes potentielles susceptibles de répondre à ces tentatives de fraude.

Défi pour la Cybersécurité et Nécessité d’une Vigilance Accrue :

Ces évolutions représentent un défi majeur pour les équipes de cybersécurité. La sophistication croissante des cyberattaques exige une mise à jour constante des protocoles de sécurité, l’adoption de solutions de sécurité avancées, et une formation continue des employés aux meilleures pratiques de sécurité numérique. La sensibilisation et la vigilance sont plus cruciales que jamais pour prévenir les infiltrations et les dommages potentiels.

1.2 L’Intelligence Artificielle : Pilier de la Cybersécurité Moderne

En 2024, l’intelligence artificielle (IA) s’affirme comme un acteur crucial dans le domaine de la cybersécurité, jouant un rôle déterminant dans la détection précoce des menaces et la réaction rapide aux incidents de sécurité. L’IA ne se contente pas de compléter les méthodes traditionnelles de sécurité informatique ; elle les transforme, apportant une nouvelle dimension à la lutte contre la cybercriminalité.

Analyse Avancée des Données pour la Détection des Menaces :

Les systèmes de sécurité basés sur l’IA sont capables d’analyser de vastes volumes de données à une vitesse et une précision inégalées. En exploitant des algorithmes d’apprentissage automatique et d’analyse prédictive, ces systèmes identifient des modèles de comportement anormaux ou suspects au sein des réseaux et des flux de données. Cette capacité d’analyse permet de détecter non seulement les menaces connues, mais aussi les nouvelles formes de cyberattaques, souvent plus subtiles et sophistiquées.

Protection Proactive et Réponse Rapide aux Incidents :

L’IA contribue à une approche proactive de la cybersécurité. Au lieu de se contenter de réagir aux attaques une fois qu’elles se sont produites, les systèmes basés sur l’IA anticipent et neutralisent les menaces potentielles avant qu’elles ne causent des dommages. De plus, en cas d’incident de sécurité, l’IA permet une réponse rapide et précise, minimisant l’impact de l’attaque et accélérant le processus de récupération.

Adaptabilité et Apprentissage Continu :

Un atout majeur de l’IA en matière de cybersécurité est sa capacité à apprendre et à s’adapter en continu. Grâce à l’apprentissage automatique, les systèmes d’IA évoluent constamment en fonction des nouvelles données et des tendances émergentes en termes de cyberattaques. Cette adaptabilité assure que les défenses de sécurité restent pertinentes et efficaces face à l’évolution rapide des tactiques cybercriminelles.

Défis et Perspectives Futures :

Bien que l’IA représente une avancée significative en matière de cybersécurité, elle pose également de nouveaux défis, notamment en termes de gestion de la confidentialité des données et de prévention de l’utilisation malveillante de l’IA par les cybercriminels. Les entreprises doivent donc trouver un équilibre entre l’exploitation des possibilités de l’IA et le maintien de pratiques de sécurité informatique éthiques et responsables.

2. L'Importance Critique de la Sécurisation de l'Internet des Objets (IoT) en 2024

Avec l’essor exponentiel de l’Internet des Objets (IoT) et l’intégration croissante d’appareils connectés dans le monde des affaires, la sécurisation de ces dispositifs devient une composante essentielle de la stratégie de cybersécurité des entreprises en 2024. La prolifération des appareils IoT dans le milieu professionnel, des capteurs industriels aux appareils intelligents de bureau, crée un réseau complexe et étendu de points d’entrée potentiels pour les cyberattaques.

Intégration de la Sécurité IoT dans la Stratégie de Cybersécurité Globale :

Il est impératif que les entreprises reconnaissent la sécurité IoT comme un élément intégral de leur stratégie de cybersécurité. Cette intégration implique une évaluation complète des risques, la mise en place de politiques de sécurité spécifiques à l’IoT et la formation des employés sur les meilleures pratiques de sécurité pour ces appareils.

Segmentation du Réseau pour Contrôler le Trafic IoT :

La segmentation du réseau est une mesure de sécurité clé pour les systèmes IoT. Elle consiste à diviser le réseau en sous-réseaux plus petits, isolant ainsi les appareils IoT des composants critiques du réseau d’entreprise. Cette approche limite l’exposition en cas de compromission d’un appareil et facilite la gestion du trafic et la surveillance des activités suspectes spécifiques aux appareils IoT.

Cryptage des Données pour Protéger les Communications IoT :

Le cryptage des données est une autre mesure essentielle pour sécuriser l’IoT. En chiffrant les données transmises par les appareils IoT, les entreprises peuvent s’assurer que même si ces données sont interceptées, elles restent incompréhensibles, et donc inutilisables pour les cybercriminels. Le cryptage doit être appliqué tant au niveau de la transmission des données qu’à leur stockage.

Mise à Jour et Maintenance Constantes des Appareils IoT :

La gestion des mises à jour de sécurité pour les appareils IoT est cruciale. Souvent négligée, la maintenance régulière des appareils IoT, comprenant les mises à jour du firmware et des logiciels, est essentielle pour corriger les vulnérabilités et renforcer la sécurité.

Défis et Perspectives :

Alors que les entreprises cherchent à exploiter pleinement les avantages de l’IoT, les défis de sécurisation de ces appareils deviennent de plus en plus complexes. La diversité des appareils, les contraintes de ressources et les exigences de connectivité continue nécessitent une approche de sécurité IoT dynamique et adaptative.

3. L'Essence Vitale de la Formation en Cybersécurité dans le Paysage de 2024

la formation continue des employés en matière de cybersécurité devient un pilier incontournable pour toute entreprise soucieuse de protéger ses actifs numériques. L’humain étant fréquemment le maillon faible dans la chaîne de sécurité, il est crucial d’investir dans des programmes de formation réguliers et approfondis pour sensibiliser et équiper le personnel face aux risques croissants.

Sensibilisation aux Dernières Menaces de Cybersécurité :

La formation en cybersécurité doit mettre l’accent sur la sensibilisation aux types de menaces les plus récents et les plus prévalents, comme les ransomwares sophistiqués, le phishing assisté par IA, et les attaques ciblées. Une compréhension approfondie de ces menaces permet aux employés de reconnaître et de réagir de manière appropriée en cas d’incident.

Best Practices en Sécurité Informatique :

La formation doit également se concentrer sur l’enseignement des meilleures pratiques de sécurité informatique. Cela inclut des sujets tels que la création de mots de passe forts, la reconnaissance des tentatives de phishing, la sécurisation des dispositifs IoT, et les procédures à suivre en cas de détection d’une activité suspecte.

Programmes de Formation Réguliers et Interactifs :

Les programmes de formation en cybersécurité doivent être réguliers et actualisés pour refléter le paysage des menaces en constante évolution. L’utilisation de méthodes interactives, telles que les simulations d’attaques ou les ateliers pratiques, peut augmenter l’engagement des employés et renforcer leur capacité à appliquer les connaissances en situation réelle.

Culture de la Sécurité au Sein de l’Entreprise :

La formation en cybersécurité ne doit pas être un événement ponctuel, mais une partie intégrante de la culture d’entreprise. Encourager une culture dans laquelle la sécurité est une responsabilité partagée peut grandement contribuer à renforcer les défenses globales de l’entreprise contre les cybermenaces.

Adaptation aux Besoins Spécifiques de l’Entreprise :

Les formations doivent être adaptées aux besoins spécifiques de chaque entreprise. Par exemple, une entreprise opérant principalement dans le cloud aura des besoins de formation différents d’une entreprise avec une forte présence d’IoT.

4. Conformité et Réglementations

Les entreprises doivent également être attentives aux évolutions réglementaires en matière de protection des données. En 2024, la conformité aux normes telles que le RGPD est non seulement obligatoire, mais aussi un élément clé de la confiance des clients et des partenaires.

5. L'Avènement des Infostealers : Une Menace Croissante dans le Monde de la Cybersécurité

Les infostealers, également connus sous le nom de voleurs d’informations, représentent une catégorie de logiciels malveillants particulièrement insidieuse et en pleine expansion dans l’écosystème de la cybersécurité. Ces programmes malveillants sont conçus avec un objectif précis : infiltrer les systèmes informatiques pour extraire des données sensibles ou personnelles, souvent à l’insu de l’utilisateur et à des fins malveillantes.

Objectif des Infostealers : Ciblage de Données Sensibles :

Les infostealers ciblent une variété de données personnelles et sensibles, allant des identifiants de connexion aux informations financières telles que les numéros de cartes de crédit et les détails de comptes bancaires. Leur capacité à s’infiltrer et à exfiltrer discrètement de telles informations les rend particulièrement dangereux et efficaces.

Mécanismes de Fonctionnement des Infostealers :

Ces logiciels malveillants utilisent diverses techniques pour s’introduire dans les systèmes informatiques. Ils peuvent être dissimulés dans des pièces jointes d’e-mails, des téléchargements depuis des sites web non sécurisés, ou même être intégrés dans des logiciels apparemment légitimes. Une fois activés, ils se mettent à scanner le système à la recherche d’informations sensibles, les collectant et les transmettant ensuite à un acteur malveillant.

Défis de Détection et de Prévention :

La détection des infostealers est complexe, car ils sont souvent conçus pour être furtifs, en évitant les mécanismes de détection standard des logiciels antivirus. De plus, avec l’évolution constante de leurs méthodes et de leurs signatures, il devient de plus en plus difficile pour les solutions de sécurité standard de les identifier et de les neutraliser efficacement.

Mesures de Protection Contre les Infostealers :

Pour se protéger contre les infostealers, il est crucial d’adopter une approche de sécurité multicouche. Cela inclut l’utilisation de logiciels antivirus et antimalware avancés, la formation des employés pour reconnaître et éviter les pièges de phishing, la mise en place de politiques de sécurité strictes pour la gestion des données sensibles, et la réalisation de mises à jour régulières des systèmes et logiciels pour corriger les vulnérabilités potentielles.

Source : gouvernemental cybermalveillance.gouv.fr

6. Expansion de la Surface d'Attaque en 2024 : Défis et Implications pour la Cybersécurité

En 2024, nous assistons à une expansion considérable de la surface d’attaque dans le domaine de la cybersécurité. Cette augmentation est due à plusieurs facteurs clés, notamment la diversification et la complexification des environnements technologiques dans les secteurs professionnels et personnels. Avec l’adoption croissante des déploiements multi-cloud, l’essor de la télémédecine, l’accent sur la santé personnalisée et la prolifération des appareils IoT à domicile, les stratégies de sécurité traditionnelles, telles que la sécurité périmétrique, ne sont plus suffisantes.

Déploiements Multi-Cloud et Complexité de Gestion :

Les environnements multi-cloud, avec leurs multiples plates-formes et leurs services, offrent flexibilité et efficacité aux entreprises, mais ils multiplient aussi les points de vulnérabilité. La gestion de la sécurité dans ces environnements hétérogènes devient un défi majeur, nécessitant une approche intégrée et multicouche pour sécuriser les données et les applications réparties sur différents clouds.

Télémédecine et Santé Personnalisée : Nouvelles Frontières de la Cybersécurité :

La télémédecine et les solutions de santé personnalisée, tout en améliorant l’accès aux soins et en optimisant les traitements, introduisent de nouveaux risques en matière de sécurité des données. Les informations médicales sensibles, transmises et stockées numériquement, nécessitent des mesures de protection renforcées pour prévenir les fuites de données et les accès non autorisés.

Appareils des Patients et des Cliniciens : Points d’Entrée pour les Cyberattaques :

Les appareils utilisés par les patients et les professionnels de la santé, tels que les smartphones, les tablettes et les dispositifs médicaux connectés, augmentent la surface d’attaque. Chaque appareil représente un point d’entrée potentiel pour les cybercriminels, ce qui exige une attention particulière à la sécurité des appareils et à la protection des données qu’ils contiennent.

Appareils IoT à Domicile : Vulnérabilités Croissantes :

Les appareils IoT déployés dans les foyers, bien que pratiques, constituent également une source de vulnérabilités. Souvent insuffisamment sécurisés, ces appareils peuvent être exploités pour lancer des attaques ou pour accéder à des réseaux domestiques et professionnels, compromettant ainsi la sécurité des informations personnelles et d’entreprise.

Au-delà de la Sécurité Périmétrique :

Face à ces développements, la sécurité périmétrique traditionnelle, se concentrant sur la défense des frontières du réseau, devient inadéquate. Les entreprises doivent adopter une approche de sécurité plus holistique et dynamique, incorporant la sécurité des terminaux, le cryptage des données, la gestion des identités et des accès, et la surveillance continue des menaces pour protéger efficacement contre les risques diversifiés.

7. Le Passage au Zero Trust : une réponse stratégique aux défis de sécurité de 2024

En 2024, face à une augmentation constante des attaques cybernétiques et à l’élargissement des vecteurs d’attaque, les organisations, notamment dans le secteur de la santé, prennent des mesures décisives en adoptant des architectures Zero Trust. Cette approche, fondamentalement différente des stratégies de sécurité traditionnelles, repose sur le principe de « ne jamais faire confiance, toujours vérifier ».

Authentification Multifacteur et Contrôles d’Accès Fins :

L’introduction de l’authentification multifacteur (MFA) est une étape clé dans cette démarche. Le MFA garantit que l’accès aux systèmes et aux données n’est accordé qu’après la présentation de plusieurs preuves d’identité indépendantes. Parallèlement, la mise en place de contrôles d’accès fins permet de limiter l’accès aux ressources uniquement aux personnes ayant un besoin légitime, réduisant ainsi la surface d’attaque.

Gestion des Vulnérabilités et Protection des Données :

Au-delà de la gestion des identités, les hôpitaux se concentrent également sur la gestion des vulnérabilités et la protection des données. Cela implique une surveillance continue pour identifier et corriger les failles de sécurité potentielles dans les systèmes et les applications. De même, la mise en œuvre de solutions de protection des données, telles que le cryptage et la segmentation des données, devient primordiale pour prévenir les fuites et les abus de données.

YOUTELL : Leader en Cybersécurité

YOUTELL, leader en cybersécurité, est une entreprise qui soutient toutes les compagnies souhaitant sécuriser leurs infrastructures IT. Avec une expertise et une réputation dans ce domaine, YOUTELL propose des solutions de cybersécurité robustes et fiables pour aider les organisations à faire face aux cybermenaces émergentes en 2024.

Conclusion

En conclusion, 2024 s’annonce comme une année riche en défis pour la cybersécurité. Avec l’évolution constante des cybermenaces, il est essentiel que les organisations adoptent des stratégies de cybersécurité robustes et adaptatives pour se protéger contre un paysage de menaces numériques de plus en plus complexe et hostile.

Vous cherchez un accompagnement fiable et sérieux ?

Faites appel à nos services pour un accompagnement personnalisé

Vous êtes à la recherche d'un accompagnement pour votre entreprise ?