Cybersécurité : les 8 questions que votre TPE/PME devrait se poser

- 12 janvier 2023

- Envoyé par : Youtell

- Catégorie: Cybersécurité

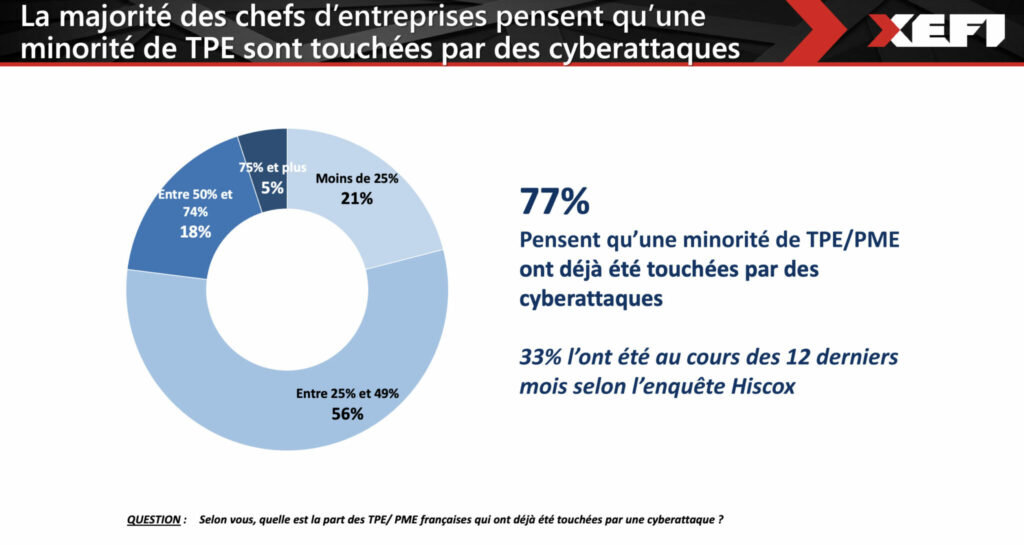

Saviez-vous que 52 %, soit plus de la moitié des cyberattaques qui ont été perpétrées en 2021 l’ont été sur des TPE/PME et des entreprises de taille intermédiaire (ETI, c’est-à-dire des entreprises dotées d’un effectif compris entre 250 et 4 999 salariés, et ayant un chiffre d’affaires inférieur à 1,5 milliard d’euros). L’année précédente, cette proportion n’était que d’un tiers. Le fait est que, contrairement à une idée très répandue, les cybercriminels ciblent de plus en plus souvent les petites ou moyennes entreprises.

Dans ces conditions, il est plus important que jamais de se doter d’une politique de cybersécurité. Cela ne passe pas forcément par l’adoption de mesures coûteuses telles que le recrutement de spécialistes, mais plutôt par la mise en œuvre de mesures qui permettront de circonscrire les risques et de restaurer un minimum de sécurité.

Découvrez les 8 questions que votre entreprise devrait se poser pour entamer ce travail.

Un état des lieux de la cybersécurité en TPE/PME

Un sondage de l’IFOP réalisé à la fin de l’année 2021 avait révélé qu’un tiers seulement des dirigeants de TPE/PME indiquait avoir chargé un spécialiste de prendre des mesures pour améliorer leur sécurité informatique. Dans le même sondage, 26 % des sondés avaient admis avoir déjà subi une attaque informatique. 7 % d’entre eux ont même été confrontés à plusieurs cyberpiratages.

Ces attaques sont pourtant devenues en quelques années l’affaire de tous. Les cybercriminels sont de mieux en mieux organisés. Le trésor de guerre qu’ils ont accumulé leur a permis de se professionnaliser, allant même parfois jusqu’à proposer leurs services en ligne (lisez notre article sur les Ransomwares as a Service consacré à ce sujet). Ils donnent ainsi accès à leurs compétences à toute une faune d’individus malveillants qui peuvent reproduire sans difficulté leurs méfaits et en étendre la portée.

Mais ce n’est pas tout : outre l’explosion de ces attaques à objectif lucratif, on assiste à une montée en puissance des tentatives d’espionnage industriel.

Ce qui émerge de tout ceci, c’est que ces formes de criminalité se banalisent. Plus aucune entreprise ne peut se croire épargnée.

Malheureusement, une majorité de dirigeants de TPE/TPE sous-estiment les risques de piratage que leur entreprise encourt.

Seuls un quart d’entre eux jugent que leur entreprise court un risque élevé d’en être la cible. Pire, une grande majorité (80 %) pensent que leur entreprise est bien protégée contre les tentatives de piratages. Ils ne sont que 5 % à admettre qu’elle n’est pas du tout protégée.

Évitez d’adopter ces postures qui vulnérabilisent votre entreprise et agissez dès à présent pour améliorer sa protection au quotidien en répondant aux questions suivantes.

Les questions de base

Quel est le périmètre de votre système informatique ?

Pour assurer sa pérennité, toute entreprise doit réaliser chaque année un inventaire détaillé de ses ressources numériques afin de bien connaître son système informatique.

Elle peut ainsi identifier les potentielles vulnérabilités de son parc informatique et réfléchir aux solutions qu’elle pourrait prendre pour assurer sa protection.

Tous les équipements et appareils doivent être pris en compte (PC et ordinateurs portables, tablettes, serveur local, serveur d’hébergement du site Web, service de messagerie, logiciels en mode SaaS), y compris les périphériques (imprimantes, box Internet, commutateurs, etc.).

Vous devez inclure les logiciels, en prenant en compte les versions utilisées.

Plus que les matériels et les logiciels, les données sont le trésor de votre entreprise. Vous devez donc inventorier quelles sont les données les plus importantes, c’est-à-dire :

- Celles qui vous permettent de travailler au quotidien (fichier clients, fournisseurs avec leurs coordonnées, articles, emails, etc.) ;

- Celles dont la conservation est rendue obligatoire pour des raisons fiscales ou légales (comptabilité)

- Toutes les autres données dont la perte ou la corruption pourrait compromettre la poursuite de vos activités : prototypes, contrats, site internet, etc.

Notez leur lieu de conservation (dans le logiciel métier correspondant, sur un serveur dédié à la messagerie, etc.)

Enfin, cet inventaire doit également intégrer les connexions avec les réseaux externes. Votre entreprise est sans doute connectée à Internet, soit au travers de services en ligne, ou des accès octroyés à vos employés.

Un état des lieux exhaustif vous permettra de mettre en évidence les vulnérabilités de votre entreprise et de mettre en place des règles de filtrage et de surveillance pour protéger votre système informatique.

Avez-vous fixé des règles strictes en matière de mots de passe ?

Beaucoup de cyberattaques reposent sur l’utilisation de mots de passe et d’identifiants préalablement divulgués. Tout simplement parce qu’il est souvent plus facile de les obtenir que de déployer d’autres techniques visant à créer des portes dérobées dans un système informatique.

Les mots de passe, essentiels pour assurer la sécurité des comptes et des systèmes informatiques, sont aussi bien souvent le talon d’Achille des TPE/PME. Pourquoi ? Parce que bien souvent, ils ne sont pas assez forts. Parfois, même, ils sont très faciles à deviner (les mots de passe tels que “password” ou 00000 sont encore aujourd’hui les plus fréquemment utilisés). Ils peuvent aussi être utilisés sur plusieurs comptes, ou jamais renouvelés.

Or, les cybercriminels emploient des logiciels pour deviner les mots de passe. Les algorithmes de ces logiciels leur permettent de tester des millions d’associations de caractères possibles en quelques secondes.

C’est pourquoi il faut se créer des mots de passe robustes (entre 9 et 14 caractères, en fonction de la sensibilité du compte, alternant minuscules, majuscules, chiffres et caractères spéciaux). Ils doivent être uniques (un compte, son mot de passe créé pour lui seul) afin qu’un pirate ayant réussi à trouver la combinaison identifiant + mot de passe de l’un de vos comptes ne puisse pas accéder à d’autres.

Vous devrez changer vos mots de passe au moins une fois par an, et même plus souvent pour les comptes les plus sensibles, (comptes bancaires, logiciel de comptabilité, logiciel de gestion RH, etc.).

Un gestionnaire de mots de passe (LastPass, Dashlane ou Bitwarden, etc.) vous aidera à créer et à gérer des mots de passe robustes.

Pouvez-vous compter sur vos sauvegardes ?

Des sauvegardes régulières et exhaustives sont essentielles à toute entreprise pour disposer des informations nécessaires à la poursuite des activités en cas de sinistre physique (inondation toujours possible à La Réunion, par exemple) ou de perte de données d’origine malveillante (attaque de ransomware, par exemple).

De bonnes sauvegardes sont cependant exigeantes, et toute lacune remet en cause leur efficacité. Vous devrez idéalement respecter la règle “3-2-1″ et effectuer plusieurs copies sur des supports différents. Pour plus d’information, vous pouvez télécharger notre guide des sauvegardes pour les entreprises réunionnaises.

Installez-vous immédiatement les mises à jour ?

Les méthodes des cyberpirates sont de plus en plus sophistiquées. Ils comptent souvent sur la négligence et la méconnaissance des utilisateurs pour déployer des techniques basées sur la tromperie (ingénierie sociale) ou installer des logiciels malveillants.

Mais de plus en plus souvent, ils exploitent des vulnérabilités sur des logiciels ou des appareils dès qu’elles sont connues. Parfois même, ils lancent des attaques avant que ces failles de sécurité ne soient divulguées en ligne (attaques zero-day).

Pour vous prémunir au maximum contre ces risques, vous devez installer immédiatement les mises à jour dès qu’elles sont disponibles. En effet, elles contiennent souvent des correctifs de sécurité pour éliminer ces failles et vous protéger contre toute tentative de mise à profit de ces vulnérabilités.

Activez la mise à jour automatique de vos logiciels dès qu’elle vous est proposée.

Quels sont les outils de sécurité actuellement utilisés ?

Toute TPE/PME devrait investir dans un logiciel antivirus et dans un pare-feu.

Un pare-feu installé sur les ordinateurs empêche les intrusions malveillantes en provenance d’Internet.

En outre, il peut ralentir toute tentative de pirates informatiques de prendre le contrôle d’un ou de plusieurs postes de travail afin d’accéder aux données stockées sur le réseau.

Toutefois, il est important de déterminer des règles de filtrage efficaces. Une bonne configuration permet de bloquer les tentatives de connexion provenant d’Internet, et de fournir un rapport quotidien détaillant les tentatives ainsi bloquées.

Un anti-spam et une solution anti-phishing sont également recommandées pour détecter les tentatives de phishing (hameçonnage) ou d’infection par un logiciel malveillant.

Enfin, si certains de vos collaborateurs sont appelés à travailler à distance, un VPN s’avère absolument indispensable. C’est d’autant plus vrai que les connexions à distance au système informatique de l’entreprise sont une porte d’entrée privilégiée par les acteurs de la cybercriminalité.

Vos comportements et vos initiatives

Avez-vous développé une gestion des privilèges ?

Les échanges de votre système informatique avec internet au travers de vos logiciels utilisables en mode SaaS, vos plateformes de stockage, ou votre hébergement cloud, peuvent comporter des risques, lorsque ces connexions ne sont pas sécurisées (en l’absence de chiffrement de vos données, par exemple).

Il peut en résulter des fuites de données, des tentatives d’intrusion, des usurpations d’identité et même, l’utilisation de votre système informatique pour exécuter des attaques sophistiquées ou d’autres agissements malveillants.

Il est donc important de séparer les usages et les privilèges attachés à chaque identifiant entre des identifiants permettant des usages d’utilisateur, et des identifiants d’administrateur avec des prérogatives étendues.

En clair, des personnes différentes doivent disposer d’accès à des comptes différents, en fonction de leurs prérogatives propres. Par exemple, un employé de la comptabilité doit pouvoir accéder au module de comptabilité de votre ERP, mais pas nécessairement à celui de la gestion de production. Un collaborateur des ressources humaines doit pouvoir accéder au logiciel des paies, mais pas le magasinier, et ainsi de suite.

Ainsi, si un cybercriminel parvient à obtenir les identifiants d’un collaborateur, son accès demeurera limité aux outils auxquels ce collaborateur a accès. Les autres outils ne seront pas affectés et les dégâts potentiels pourront plus facilement être circonscrits.

La création de comptes administrateur doit être restreinte aux membres du service informatique. Ils doivent uniquement être utilisés pour configurer des équipements ou installer des logiciels.

Gardez une trace des comptes et des privilèges attribués à chacun et mettez-les constamment à jour. En particulier, lorsqu’un employé quitte l’entreprise, assurez-vous qu’il ne puisse plus accéder au système d’information.

Vos collaborateurs sont-ils formés sur les questions de cybersécurité ?

Suivre l’évolution constante du monde de la cybersécurité peut être intimidant, mais c’est une nécessité.

Toute TPE/PME doit instaurer une culture de l’hygiène informatique. Le personnel doit être tenu informé des pratiques de sécurité adoptées et des risques potentiels qui pourraient compromettre les activités de l’entreprise.

Cela pourra se faire au travers de communications ou de formations régulières. Vous pourrez aussi élaborer une charte de l’employé décrivant les politiques d’utilisation responsable.

Vos collaborateurs doivent en particulier apprendre à se méfier des mails d’une manière générale, et à identifier les signes d’une potentielle intention malveillante.

En effet, le courrier électronique est la plus grande menace de cybersécurité dans toute entreprise, grande ou petite, en raison de la fréquence des tentatives de phishing (hameçonnage).

Ces attaques utilisent l’email comme porte d’entrée pour obtenir d’un utilisateur qu’il clique sur un lien ou une pièce jointe contenant un malware, ou qu’il se rende sur un faux site simulant un site authentique et sur lequel il entrera ses identifiant et mot de passe.

Les plus petits détails peuvent avoir une grande importance ; les utilisateurs doivent se montrer particulièrement prudents lorsqu’ils reçoivent des emails provenant d’expéditeurs inconnus. Ils doivent prendre l’habitude de vérifier l’authenticité d’un message avant d’ouvrir la pièce jointe qu’il contient.

Idéalement, vous pourrez tester leur vigilance grâce à des simulations et des mises à l’épreuve.

Les PME dotées d’un service informatique doivent aussi s’informer pour connaître les campagnes d’attaque et les vulnérabilités exploitées.

Enfin, il est aussi indispensable de se doter d’une feuille de route pour se préparer en vue d’un potentiel sinistre. Si vous ne disposez pas des compétences nécessaires en interne, faites-vous aider par un prestataire disposant d’une reconnaissance officielle en matière de cybersécurité. Il établira un plan de reprise d’activité efficace qui vous permettra de limiter efficacement les dégâts et favorisera une reprise rapide de vos opérations.

Il devra prévoir en premier lieu de déconnecter tous les systèmes et équipements affectés, de suivre les causes et les impacts de l’incident, et d’informer les parties prenantes potentiellement concernées (fournisseurs, clients, etc.).

Vous devrez porter plainte ; une déclaration à la CNIL devra également être envisagée, en cas de divulgation de données personnelles.

Dans tous les cas, ne payez jamais la rançon qui pourrait vous être réclamée (cet article vous explique pourquoi).

Avez-vous sécurisé les usages des collaborateurs nomades ?

Certains de vos collaborateurs sont amenés à se déplacer, ou vous offrez la possibilité de collaborer en télétravail ? Cela soulève de la question de la connexion à distance à votre système informatique.

Cette connexion se fera le plus souvent au travers d’une connexion à des logiciels utilisés en mode SaaS (via un cloud auquel on se connecte via internet). Or, celle-ci pose des risques spécifiques, puisqu’elle ouvre une porte d’accès à votre système informatique sur le web.

Invitez vos collaborateurs à n’utiliser que les équipements que votre entreprise leur aura fournis. Aucun appareil personnel ne doit être utilisé pour des tâches liées à vos opérations.

Assurez-vous qu’ils utilisent constamment un VPN chiffré pour se connecter à leurs applications en situation de nomadisme. Favorisez les moyens de connexion sans mots de passe (applications d’authentification, systèmes biométriques, etc.).

Vos employés doivent également s’interdire d’exploiter ou d’échanger des documents confidentiels sur un réseau non protégé, comme une connexion WiFi publique (hotsposts des aéroports, gares, centres-villes, etc.).

Encouragez-les à prendre des précautions supplémentaires lorsqu’ils sont en déplacement, en faisant attention à leur environnement. Par exemple, ils doivent se méfier des passagers autour d’eux dans les moyens de transport.

Conclusion

Lorsqu’il s’agit de se protéger des cybermenaces, les TPE/PME ne peuvent compter uniquement sur la chance. Les cybercriminels sont de plus en plus outillés, les attaques sont de plus en plus faciles tout en étant de plus en plus élaborées.

Ne mettez pas la tête dans le sable en vous répétant que votre entreprise est trop petite pour attirer les hackers. C’est le contraire qui se vérifie, précisément parce qu’ils savent que ces entreprises se protègent peu ou mal, ce qui rend les attaques très faciles.

Mieux vaut prévenir que guérir : votre petite ou moyenne entreprise doit au contraire être proactive, et se doter d’une stratégie intelligente, à sa mesure.

En associant le bon sens à des technologies efficaces et des partenaires fiables, vous pourrez protéger vos précieuses données tout en vous assurant que votre entreprise reste à l’abri des acteurs malveillants.

Pour une configuration personnalisée et adaptée à vos besoins, un fournisseur informatique accrédité ExpertCyber par Cybermalveillance.gouv.fr offre la solution idéale.

Votre entreprise est établie à La Réunion ? Youtell, entreprise réunionnaise de services numériques, peut vous guider dans la mise en place de votre propre politique de cybersécurité.

Contactez-nous dès à présent et vous aussi, protégez votre entreprise comme le font les multinationales !

Vous cherchez un accompagnement fiable et sérieux ?

Faites appel à nos services pour un accompagnement personnalisé

Vous êtes à la recherche d'un accompagnement pour votre entreprise ?